Verschaffen Sie sich ein umfassendes Wissen über all Ihre IoT-, OT- und IoMT-Geräte

Beenden Sie "unverwaltete" Geräte, indem Sie sie alle finden

Sichtbarkeit und Klassifizierung von Geräten

Jedes angeschlossene Gerät - aufgedeckt und geschützt

Erhalten Sie ein vollständiges Repository von IoT-, OT-, IoMT- und IT-Geräten, während Sie "nicht verwaltete" Geräte finden. Schützen Sie Geräte während der Datenerfassung durch eine Kombination aus passiven, protokoll- oder API-basierten Methoden.

Kontakt aufnehmenAutomatisierte Bestandsaufnahme mit angereicherten Details

Ihr gesamter Gerätepark wird sichtbar gemacht

Schnelle, vollständige und sichere Sichtbarkeit

Asimily identifiziert Geräte sicher auf der Grundlage ihres Netzwerkverkehrs. Mit dem branchenweit besten Protokollanalysator, Deep Packet Inspection (DPI) und KI/ML-basierter Verkehrsanalyse findet und klassifiziert Asimily jedes Gerät in einer Familie, zusammen mit allen Apps, Diensten und Verbindungen.

Eine einzige Quelle der Wahrheit

Asimily sammelt Geräteinformationen mit rein passiven oder passiven und aktiven Methoden, abhängig von der überwachten Umgebung. Asimily nutzt auch andere Inventarisierungsquellen - Ihre CMDB, CMMS und mehr - um eine schnelle, vollständige Inventarisierung zu ermöglichen.

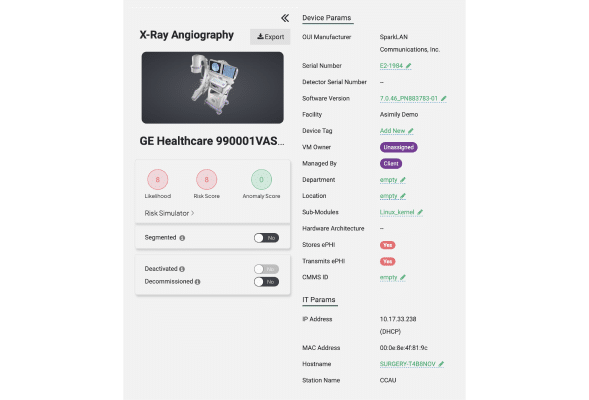

Angereichertes Inventar

Sie kennen die Metadaten, die Konfiguration, die Komponenten, die Anwendungen und vieles mehr eines jeden Geräts aus dem Inventardatensatz des Geräts. Optimieren Sie Auditing, Reporting, Konfigurationskontrolle, Schwachstellenerkennung und vieles mehr.

Protokoll-Analysator

Der beste Protokollanalysator der Welt erledigt in wenigen Tagen, was früher Wochen dauerte. Schnelle Unterstützung für alle neuen oder seltenen Geräte, die für Ihren Betrieb wichtig sind. Asimily unterstützt Ihre kritische Geräteinfrastruktur, jetzt und in Zukunft.

Schwachstellen 10x schneller mit der Hälfte der Ressourcen beseitigen

Finden Sie heraus, wie unsere innovative Plattform zur Risikobeseitigung dazu beitragen kann, dass die Ressourcen Ihres Unternehmens sicher sind, die Benutzer geschützt werden und die IoT- und IoMT-Ressourcen sicher sind.

Schutz der einzigartigen Geräte Ihrer Branche

Gesundheitswesen

Asimily stellt die notwendigen Tools zur Verfügung, um IoT-Schwachstellen im Gesundheitswesen zu identifizieren und zu beheben und so den Schutz von Patientendaten zu gewährleisten, ohne die Bereitstellung wichtiger Pflegeleistungen zu unterbrechen.

Discover MoreHerstellung

In einer Branche, die in hohem Maße auf IoT-Geräte angewiesen ist, um Automatisierung, Effizienz und Konnektivität voranzutreiben, kann Asimly helfen. Indem sie die Sicherheit von IoT-Geräten gewährleisten, können Hersteller ihr geistiges Eigentum schützen, Produktionsunterbrechungen verhindern und das Vertrauen ihrer Kunden und Partner erhalten.

Discover MoreHöhere Bildung

Bildungseinrichtungen sind auf vernetzte Geräte angewiesen, um das Lernen, die Forschung und den Campusbetrieb zu erleichtern. Schützen Sie mit Asimily sensible Daten von Studenten und Lehrkräften, wahren Sie die betriebliche Integrität und fördern Sie eine sichere, produktive akademische Umgebung.

Discover MoreRegierung

Asimily stattet staatliche Stellen weltweit mit den notwendigen Tools aus, um ihre IoT-Geräte zu sichern, kritische Infrastrukturen zu schützen und den Datenschutz zu gewährleisten. Verteidigen Sie sich gegen Cyber-Bedrohungen und erhalten Sie das öffentliche Vertrauen, indem Sie Schwachstellen proaktiv entschärfen.

Discover MoreBiowissenschaften

Wo heikle Forschung, Entwicklung und Datenaustausch im Gange sind, ist die Sicherung Ihrer IoT-Geräte von höchster Priorität. Verwalten Sie Schwachstellen proaktiv und verringern Sie das Risiko eines Diebstahls oder Verlusts von wichtigen Forschungs- und Entwicklungsarbeiten.

Discover MoreHäufig gestellte Fragen

Inventarisierung und Sichtbarkeit bezieht sich auf die Fähigkeit, alle Hardware- und Software-Assets innerhalb der IT-Infrastruktur eines Unternehmens in Echtzeit zu sehen und genau zu kategorisieren. Dazu gehört die Pflege einer umfassenden Bestandsdatenbank, die Nachverfolgung von Anlagendetails und die genaue Kenntnis der Risikostufe und des Status jeder Anlage zu jedem Zeitpunkt.

Inventarisierung und Transparenz sind aus mehreren Gründen entscheidend für eine effektive IoT-Anlagenverwaltung: u003cbru003e1. Asset-Tracking: Sie ermöglicht es Unternehmen, den Status, das Risikoniveau und die Nutzung von IoT-Geräten sicher zu bestimmen, die Verantwortlichkeit zu gewährleisten und Schatten-IT-Probleme zu vermeiden. u003cbru003e2. Compliance und Lizenzierung: Die Transparenz des Bestands ermöglicht es Unternehmen, Softwarelizenzen nachzuverfolgen, die Einhaltung von Lizenzvereinbarungen zu gewährleisten und rechtliche Risiken im Zusammenhang mit der unerlaubten Nutzung von Software zu vermeiden. u003cbru003e3. Budget-Optimierung: Durch den genauen Einblick in vernetzte Geräte können Unternehmen die Beschaffung optimieren, Überkäufe vermeiden und fundierte Entscheidungen hinsichtlich des Asset Lifecycle Management treffen. u003cbru003e4. Reaktion auf Vorfälle: Wenn es zu einem Zwischenfall kommt, können Unternehmen dank der Inventartransparenz die betroffenen Geräte schnell identifizieren, die Auswirkungen bewerten und umgehend reagieren.

IT-Asset-Management (ITAM) bezieht sich auf eine Reihe von Praktiken und Prozessen, die von Unternehmen eingesetzt werden, um ihre IT-Assets über deren gesamten Lebenszyklus hinweg zu verfolgen, zu verwalten und zu optimieren. Es umfasst Aktivitäten wie Bestandsmanagement, Asset-Tracking, Softwarelizenzmanagement, Wartungsplanung und Finanzplanung im Zusammenhang mit IT-Assets.

1. Kosteneinsparungen: Durch eine effektive Verwaltung der Anlagen können Unternehmen unnötige Anschaffungen vermeiden, die Wartungskosten optimieren und die Nutzungsdauer der Anlagen verlängern. u003cbru003e 2. Compliance und Risikominderung: Die Verwaltung von IT-Ressourcen gewährleistet die Einhaltung von Softwarelizenzvereinbarungen, verringert das Risiko von Sicherheitsvorfällen und hilft Unternehmen, ihre Bereitschaft gegenüber Aufsichtsbehörden zu demonstrieren.u003cbru003e 3. Verbesserte Produktivität: Eine effiziente Anlagenverwaltung führt zu einer besseren Anlagenauslastung, geringeren Ausfallzeiten, einer schnelleren Reaktion auf Zwischenfälle und einer verbesserten Gesamtproduktivität. u003cbru003e 4. Bessere Entscheidungsfindung: Genaue Daten und Erkenntnisse aus dem IT-Asset-Management ermöglichen eine fundierte Entscheidungsfindung in Bezug auf Technologie-Investitionen, Upgrades und Stilllegung.

Inventarisierung und Transparenz sowie IT-Asset-Management erhöhen die Sicherheit durch: u003cbru003e 1. Identifizierung von Schwachstellen: Ein vollständiges Inventar von IoT-Geräten hilft Unternehmen, Schwachstellen und Sicherheitsrisiken im Zusammenhang mit veralteter oder nicht unterstützter Hardware oder Software zu erkennen. u003cbru003e2. Patch-Verwaltung: Ein genauer Überblick über den Bestand ermöglicht die sofortige Anwendung von Sicherheits-Patches und -Updates für anfällige Geräte, wodurch das Risiko einer Ausnutzung minimiert wird.u003cbru003e3. Reaktion auf Vorfälle: Die Einsicht in den Bestand ermöglicht die schnelle Identifizierung gefährdeter Ressourcen bei Sicherheitsvorfällen und erleichtert die rechtzeitige Bewertung und geeignete Abhilfemaßnahmen.u003cbru003e 4. Zugriffskontrolle: Eine genaue Bestandsverfolgung ermöglicht wirksame Zugriffskontrollen, die sicherstellen, dass nur autorisiertes Personal mit bestimmten Beständen interagieren kann, wodurch das Risiko eines unbefugten Zugriffs oder von Datenverletzungen verringert wird.