ERFÜLLUNGSRAHMEN

HIPAA-Einhaltung

Organisationen im Gesundheitswesen unterliegen dem Health Insurance Portability and Accountability Act (HIPAA), einem US-Gesetz zum Schutz von Patientendaten. Unternehmen, die dem HIPAA unterliegen, sind verpflichtet, den Behörden Verstöße gegen ungesicherte geschützte Gesundheitsinformationen (PHI) mitzuteilen und können bei Verstößen gegen den HIPAA mit Geldstrafen belegt werden.

Demo anfordern

Sicherstellung der HIPAA-Konformität

Was sind die HIPAA-Anforderungen?

Die Einhaltung des HIPAA und die Cybersicherheit sind zwei Konzepte, die parallel zueinander funktionieren. Die Cybersicherheit fällt unter die Sicherheitsregel, die unter Titel II des HIPAA fällt. Cybersicherheitsmaßnahmen schützen PHI vor unbefugtem Zugriff, Offenlegung oder Zerstörung. Alle Organisationen, die mit PHI umgehen, müssen über Sicherheitsmaßnahmen verfügen, die die vier Hauptregeln des HIPAA zur Einhaltung erfüllen. Dazu gehören die Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit von e-PHI, die Identifizierung und der Schutz vor Bedrohungen, der Schutz vor Informationsmissbrauch und die Gewährleistung der Einhaltung der Vorschriften durch die Mitarbeiter.

Verstehen Sie

Verbessern Sie Ihr Verständnis der aktuellen Sicherheitsrisiken und die Priorisierung kritischer Aktivitäten

Schützen Sie

Identifizierung von Minderungsstrategien und Bewertung potenzieller Instrumente und Verfahren

Antworten Sie

Definition des Prozesses zur Erkennung von, Reaktion auf und Abschwächung der Auswirkungen von Cybersicherheitsvorfällen.

IoT-Gerätesicherheit im Jahr 2024:

Die hohen Kosten des Nichtstuns

Schutz der wachsenden IoT-Architektur

in einer komplizierten Sicherheitsumgebung

Sicher, umfangreich, kategorisiert

Wie Asimily die Einhaltung des HIPAA unterstützt

Asimily verfolgt einen risikoorientierten Ansatz für das Schwachstellenmanagement und gibt Kunden die Möglichkeit zu bestimmen, wie wahrscheinlich es ist, dass ein Bedrohungsakteur eine bestimmte Schwachstelle ausnutzt. Dies ermöglicht eine risikobasierte Priorisierung und vereinfacht die Behebung geschäftskritischer Schwachstellen in Ihren IoT-Geräten.

Kontinuierliche Erkennung von Bedrohungen

Asimily versetzt Sie in die Lage, Cyberkriminellen und anderen, die davon profitieren, hochrangige Ziele auszuschalten, einen Schritt voraus zu sein. Mit hochmodernen Systemen zur Erkennung von Bedrohungen bieten wir einen Echtzeit-Einblick in Ihre IoT-Geräteflotte und ermöglichen eine schnelle Reaktion auf neue Bedrohungen.

Reaktion auf Vorfälle

Einfache Integration in gängige Network Access Control (NAC) und Firewall-Lösungen. Administratoren können Geräte unter Quarantäne stellen und sie daran hindern, mit anderen Rechnern im Netzwerk zu kommunizieren, ohne ihre Untersuchung zu unterbrechen. Während eines Angriffs ist die Zeit von entscheidender Bedeutung, und eine schnelle Reaktion kann verhindern, dass sich ein Angriff seitlich ausbreitet und ernsthafte Schäden verursacht.

Wiederherstellung im Katastrophenfall

Asimily erstellt eine Baseline des optimalen Leistungszustands mit einem Snapshot, um Gerätekonfigurationen zu replizieren. Mit diesem Snapshot können Unternehmen die optimale Konfiguration beibehalten, was eine enorme Zeitersparnis bedeutet und für Sicherheit sorgt.

HHS-Büro für Bürgerrechte schlägt erhebliche Ausweitung der HIPAA-Sicherheitsregel auf medizinische Geräte vor

Die jüngsten Aktualisierungsvorschläge für den HIPAA sind ein wichtiger Impulsgeber für die IoMT-Sicherheit und legen die Messlatte für Organisationen im Gesundheitswesen höher. Verstehen Sie die wichtigsten Erkenntnisse aus der jüngsten NPRM und erfahren Sie, wie Sie 2025 konform bleiben.

Wie lernen

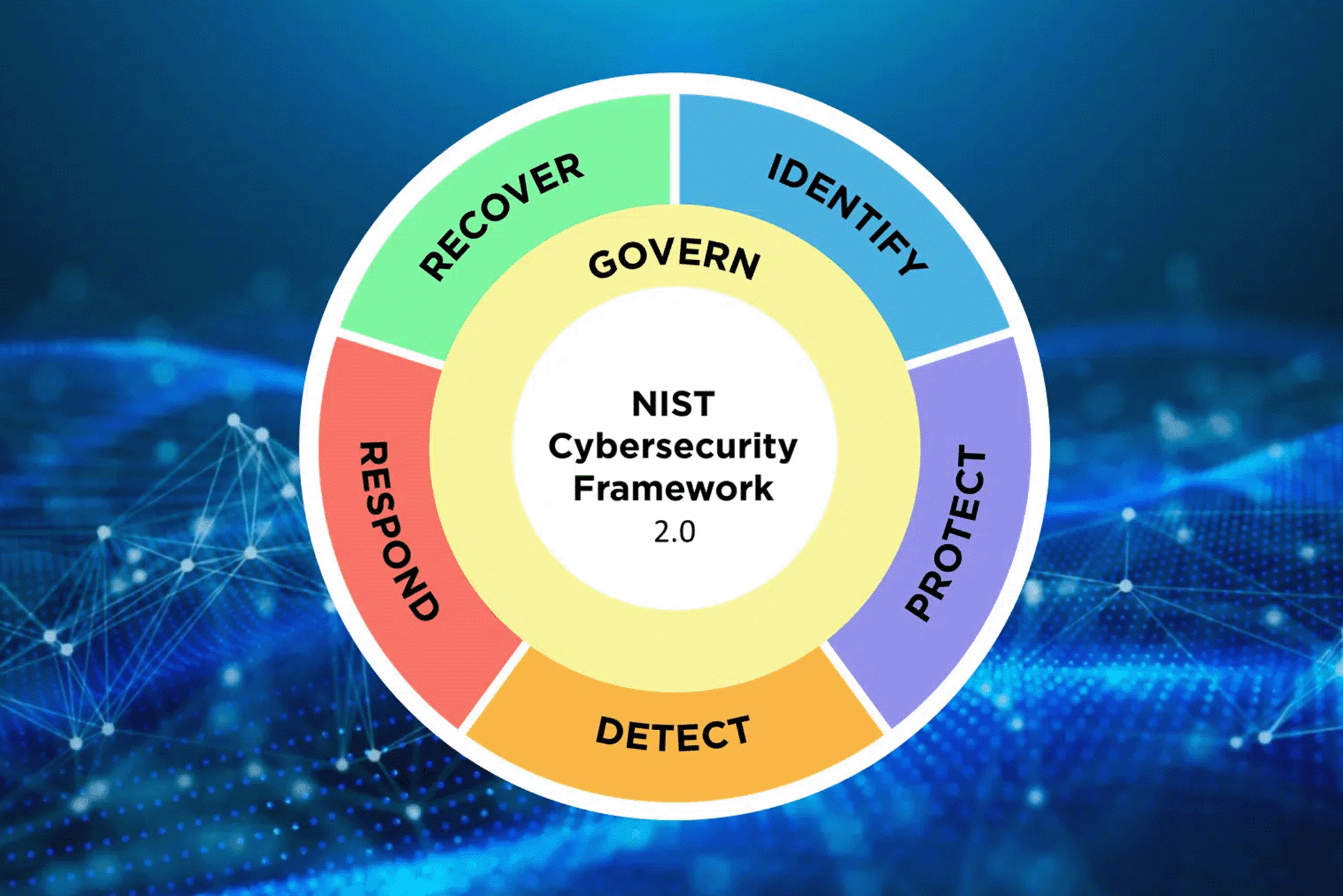

Was Sie über NIST CSF 2.0 wissen sollten

Bleiben Sie auf dem Laufenden, indem Sie sich unseren neuesten Blogbeitrag ansehen, in dem wir die jüngsten Aktualisierungen des NIST CSF 2.0 Pivotal Framework erläutern.

Tiefer eintauchen