Finden Sie heraus, welche Schwachstellen am meisten (und am wenigsten) ins Gewicht fallen

Vermeiden Sie stundenlange Nachforschungen, Anrufe beim Hersteller und CVE-Recherchen

Reduzieren Sie das Cyber-Risiko von Geräten

Schwachstellen geordnet nach Ausnutzungsrisiko und Gefährlichkeit

Mit den detaillierten Wahrscheinlichkeits- und Auswirkungsanalysen von Asimily werden Schwachstellen und Geräte in eine Rangfolge gebracht, die Ihnen zeigt, welche Änderungen zur Risikominderung am dringendsten erforderlich sind. Dies hilft, Aktivitäten zu vermeiden, die die größten Risiken nicht verringern.

Kontakt aufnehmenSchneller Prioritäten setzen, Angreifer hinter sich lassen

Kennen Sie immer die nächste und beste Maßnahme, die zu ergreifen ist

Risikominderung vorleben, Aufwand sparen

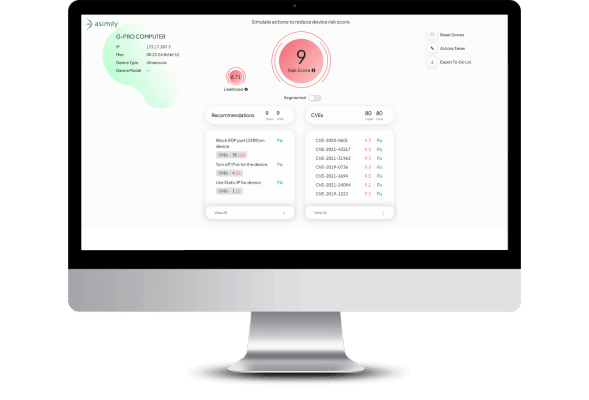

Sehen Sie mit dem Risiko-Simulator den Risiko-ROI für jede beliebige Aktion - sparen Sie Zeit für Ihre knappen Cybersicherheitsressourcen.

Effizienzsteigerung durch Analysen auf Geräte- und Schwachstellenebene

Die KI/ML- und NLP-Technologie von Asimily sowie die Analysen von Asimily Labs heben die wichtigsten Geräte und Schwachstellen hervor, die es zu priorisieren gilt - so wird der Arbeitsaufwand drastisch reduziert und das tatsächliche Risiko auf ein Minimum reduziert.

Bessere und effizientere Reparaturen

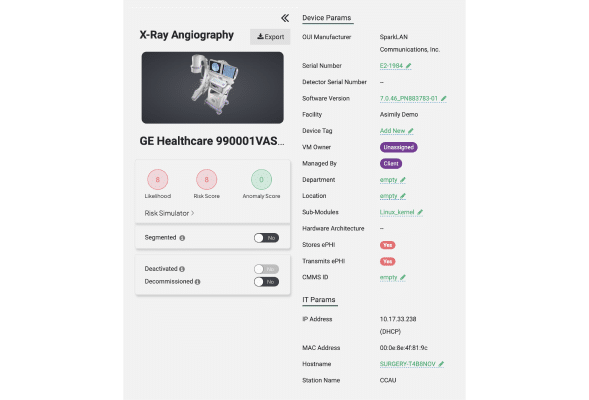

Die Komplexität der Schwachstellenbehebung bei IoT-Geräten kann überwältigend sein. Asimily bietet Ihnen abgestufte, einfache Anweisungen zur Behebung und Nutzungsdaten. Nutzen Sie diese Erkenntnisse, um die riskantesten Probleme schneller zu beseitigen.

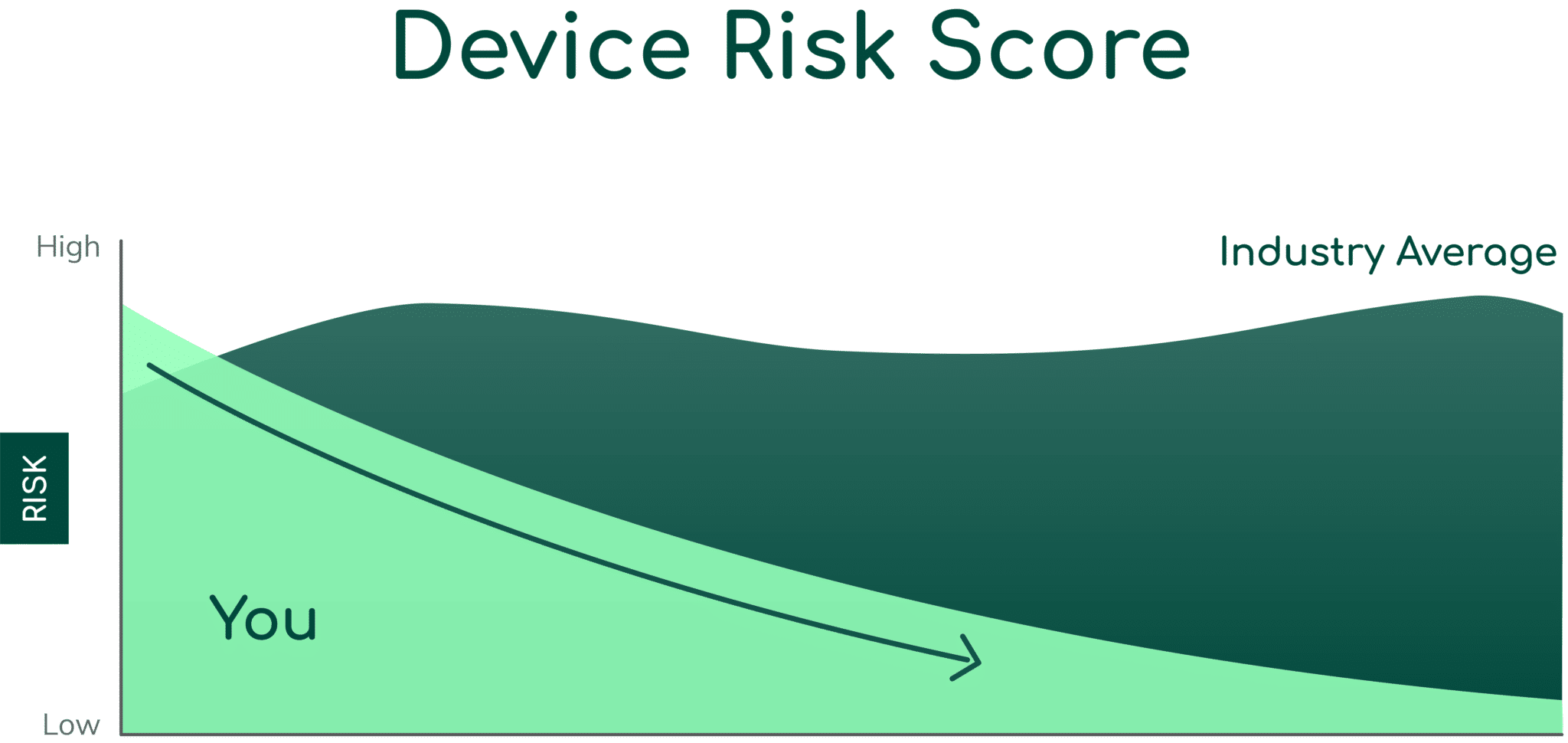

Risiko reduzieren

Asimily weiß, dass es wichtig ist, den Schutz Ihres Unternehmens zu demonstrieren. Sie erhalten eine klare Risikobewertung von 0-100, die es Ihnen ermöglicht, Ihre Sicherheit im Vergleich zu anderen Unternehmen zu bewerten und Fortschritte im Laufe der Zeit zu verfolgen.

Modelländerungen, die das Risiko verringern

Asimily hilft Ihnen, die Zeit Ihres Teams zu optimieren, indem es Ihnen die Auswirkungen der verschiedenen Abhilfestrategien aufzeigt, bevor Sie mit der Arbeit beginnen. Kümmern Sie sich zuerst um die wichtigsten Schwachstellen.

Verwenden Sie die Netzwerkkonfiguration zur Messung des tatsächlichen Risikos

Bewertet jede neue Schwachstelle und passt die Risikostufe für jedes einzelne Gerät an, wobei die Schwachstelle, die Bedeutung, das Netzwerk und die Konfigurationsfaktoren berücksichtigt werden. Reduzieren Sie das reale Risiko, nicht das theoretische Risiko, das nur auf Vuln-Daten basiert.

Schwachstellen 10x schneller mit der Hälfte der Ressourcen beseitigen

Finden Sie heraus, wie unsere innovative Plattform zur Risikobeseitigung dazu beitragen kann, dass die Ressourcen Ihres Unternehmens sicher sind, die Benutzer geschützt werden und die IoT- und IoMT-Ressourcen sicher sind.

Schutz der einzigartigen Geräte Ihrer Branche

Gesundheitswesen

Asimily stellt die notwendigen Tools zur Verfügung, um IoT-Schwachstellen im Gesundheitswesen zu identifizieren und zu beheben und so den Schutz von Patientendaten zu gewährleisten, ohne die Bereitstellung wichtiger Pflegeleistungen zu unterbrechen.

Discover MoreHerstellung

In einer Branche, die in hohem Maße auf IoT-Geräte angewiesen ist, um Automatisierung, Effizienz und Konnektivität voranzutreiben, kann Asimly helfen. Indem sie die Sicherheit von IoT-Geräten gewährleisten, können Hersteller ihr geistiges Eigentum schützen, Produktionsunterbrechungen verhindern und das Vertrauen ihrer Kunden und Partner erhalten.

Discover MoreHöhere Bildung

Bildungseinrichtungen sind auf vernetzte Geräte angewiesen, um das Lernen, die Forschung und den Campusbetrieb zu erleichtern. Schützen Sie mit Asimily sensible Daten von Studenten und Lehrkräften, wahren Sie die betriebliche Integrität und fördern Sie eine sichere, produktive akademische Umgebung.

Discover MoreRegierung

Asimily stattet staatliche Stellen weltweit mit den notwendigen Tools aus, um ihre IoT-Geräte zu sichern, kritische Infrastrukturen zu schützen und den Datenschutz zu gewährleisten. Verteidigen Sie sich gegen Cyber-Bedrohungen und erhalten Sie das öffentliche Vertrauen, indem Sie Schwachstellen proaktiv entschärfen.

Discover MoreBiowissenschaften

Wo heikle Forschung, Entwicklung und Datenaustausch im Gange sind, ist die Sicherung Ihrer IoT-Geräte von höchster Priorität. Verwalten Sie Schwachstellen proaktiv und verringern Sie das Risiko eines Diebstahls oder Verlusts von wichtigen Forschungs- und Entwicklungsarbeiten.

Discover MoreHäufig gestellte Fragen

Zu den häufigsten Schwachstellen von IoT-Geräten gehören schwache oder voreingestellte Passwörter, veraltete Firmware oder Software, unzureichende Authentifizierungsmechanismen, unsichere Datenübertragung und -speicherung, fehlendes Gerätemanagement und mangelnde physische Sicherheit.

Schwachstellen in IoT-Geräten können erhebliche Folgen für Ihr Unternehmen haben. Sie können zu Datenschutzverletzungen, unbefugtem Zugriff auf Systeme, Betriebsunterbrechungen, Gefährdung der Privatsphäre, finanziellen Verlusten, Rufschädigung und in bestimmten Fällen sogar zu körperlichen Schäden führen.

Die meisten Unternehmen haben Mühe, mit der schieren Menge der zu erledigenden Aufgaben im Bereich der Cybersicherheit Schritt zu halten. Schutzmaßnahmen aufgrund neuer Schwachstellen, die Prüfung, ob eine Schwachstelle relevant ist, die Untersuchung von Anomalien und die Einhaltung gesetzlicher Vorschriften nehmen viel Zeit in Anspruch. Die Priorisierung der risikoreichsten Schwachstellen, die zuerst angegangen werden müssen, ist daher für die Risikominderung unerlässlich.

Eine wirksame Priorisierung von Schwachstellen setzt voraus, dass Sie wissen, welche Schwachstellen überhaupt auf Ihre Umgebung zutreffen. Dann muss die Schwachstelle im Zusammenhang mit Ihren Geräten bewertet werden. Ist die Schwachstelle riskant oder nicht? Dieselbe Schwachstelle kann riskant sein, wenn bekannt ist, dass sie in freier Wildbahn ausgenutzt wird, wenn sie einfach auszuführen ist oder wenn sie auf kritischen Geräten vorhanden ist. Zahlreiche weitere Faktoren fließen in die Analyse ein. Eine einfache Möglichkeit, diese Überlegungen zusammenzufassen, ist die Bewertung der Auswirkungen und der Wahrscheinlichkeit eines Angriffs aufgrund einer nicht behobenen Sicherheitslücke.

Die Angreifer haben Größe, Zeit und Professionalität auf ihrer Seite. Sie haben einen Vorsprung vor weniger gut vorbereiteten Unternehmen, die weniger riskante Probleme vor riskanteren Problemen beseitigen werden. Dies vergrößert die Schwachstellen und erhöht die Wahrscheinlichkeit eines erfolgreichen Angriffs - allgemein und auf Geräte.