Verhinderung von Angriffen auf falsch konfigurierte Geräte

Asimily erfasst bekannte gute Zustände für jedes IoT, OT und IoMT, wenn es jemals von einem sicheren Zustand abweicht. Erhalten Sie Benachrichtigungen, Warnungen, Vergleiche und Berichte.

Reduzieren Sie das Cyber-Risiko von Geräten

Einstellen und nie vergessen

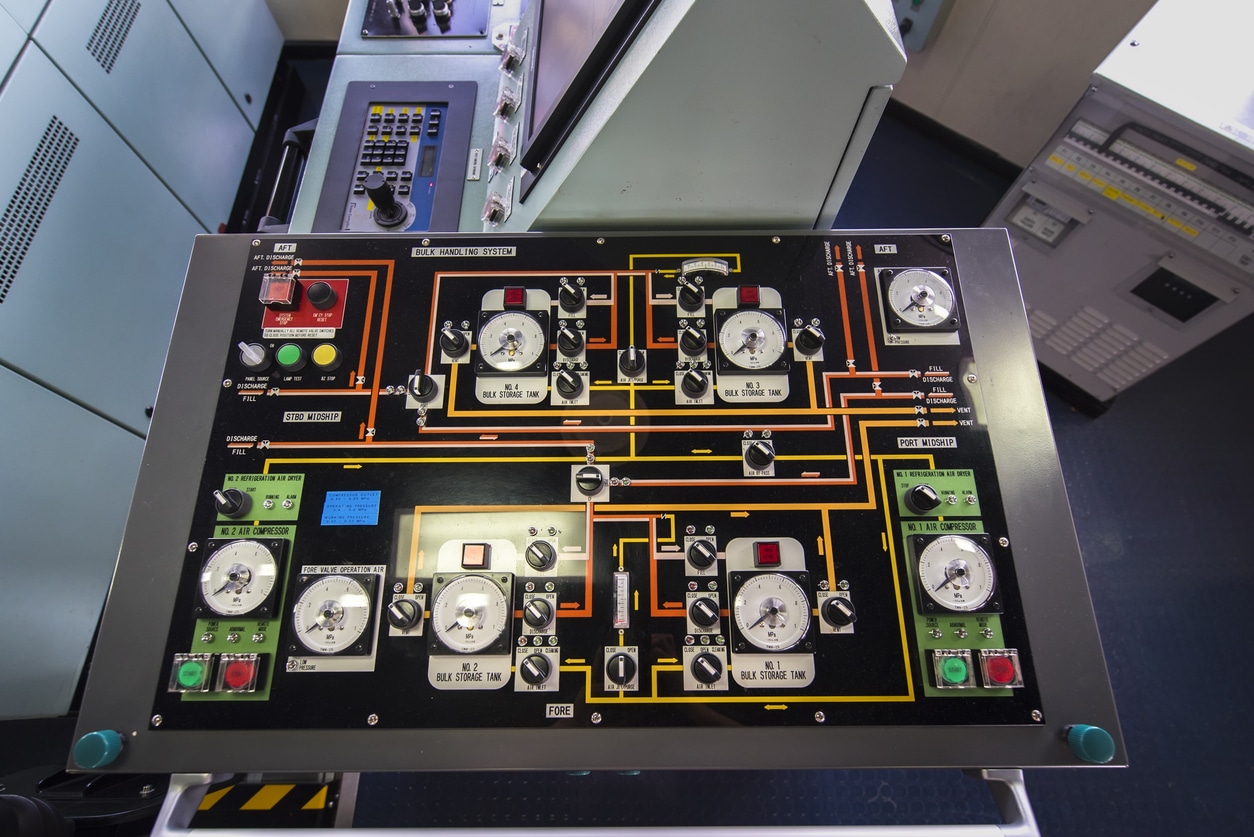

Für jedes IoT, OT und IoMT gibt es eine beabsichtigte, korrekte Konfiguration. Speichern Sie diese, erhalten Sie Warnungen bei wichtigen Abweichungen und vermeiden Sie riskante Konfigurationsabweichungen.

Kontakt aufnehmenErhalten Sie nur wichtige Drift-Warnungen

Erhalten Sie nur Benachrichtigungen über wichtige Änderungen

Reduzieren Sie Risiken durch Fehlkonfigurationen

Wenn IoT-, OT- und IoMT-Geräte falsch konfiguriert sind, können Angreifer dies bemerken und ausnutzen. Verringern Sie die Angriffszeit, indem Sie Geräte erkennen und schnell wieder in den gewünschten Zustand versetzen.

Spot-Abweichungen

Wenn ein Gerät von der in einem Snapshot festgehaltenen, bevorzugten Konfiguration abweicht, werden Sie das merken. Und Sie wissen genau, wie es sein sollte, damit Ihre Verteidigungsmaßnahmen nicht zurückgehen.

Priorisierung von Snapshot-Faktoren

Da es keine Einheitsgröße gibt, können Sie mit Asimily den IoT-, OT- und IoMT-Konfigurationskategorien die Prioritäten Hoch/Mittel/Niedrig (oder Keine) zuweisen, um Alarmstürme zu vermeiden. So können z. B. Änderungen der IP-Adresse eine niedrige Priorität haben, während Änderungen der Firmware-Version eine hohe Priorität haben.

Schwachstellen 10x schneller mit der Hälfte der Ressourcen beseitigen

Finden Sie heraus, wie unsere innovative Plattform zur Risikobeseitigung dazu beitragen kann, dass die Ressourcen Ihres Unternehmens sicher sind, die Benutzer geschützt werden und die IoT- und IoMT-Ressourcen sicher sind.

Schutz der einzigartigen Geräte Ihrer Branche

Gesundheitswesen

Asimily stellt die notwendigen Tools zur Verfügung, um IoT-Schwachstellen im Gesundheitswesen zu identifizieren und zu beheben und so den Schutz von Patientendaten zu gewährleisten, ohne die Bereitstellung wichtiger Pflegeleistungen zu unterbrechen.

Discover MoreHerstellung

In einer Branche, die in hohem Maße auf IoT-Geräte angewiesen ist, um Automatisierung, Effizienz und Konnektivität voranzutreiben, kann Asimly helfen. Indem sie die Sicherheit von IoT-Geräten gewährleisten, können Hersteller ihr geistiges Eigentum schützen, Produktionsunterbrechungen verhindern und das Vertrauen ihrer Kunden und Partner erhalten.

Discover MoreHöhere Bildung

Bildungseinrichtungen sind auf vernetzte Geräte angewiesen, um das Lernen, die Forschung und den Campusbetrieb zu erleichtern. Schützen Sie mit Asimily sensible Daten von Studenten und Lehrkräften, wahren Sie die betriebliche Integrität und fördern Sie eine sichere, produktive akademische Umgebung.

Discover MoreRegierung

Asimily stattet staatliche Stellen weltweit mit den notwendigen Tools aus, um ihre IoT-Geräte zu sichern, kritische Infrastrukturen zu schützen und den Datenschutz zu gewährleisten. Verteidigen Sie sich gegen Cyber-Bedrohungen und erhalten Sie das öffentliche Vertrauen, indem Sie Schwachstellen proaktiv entschärfen.

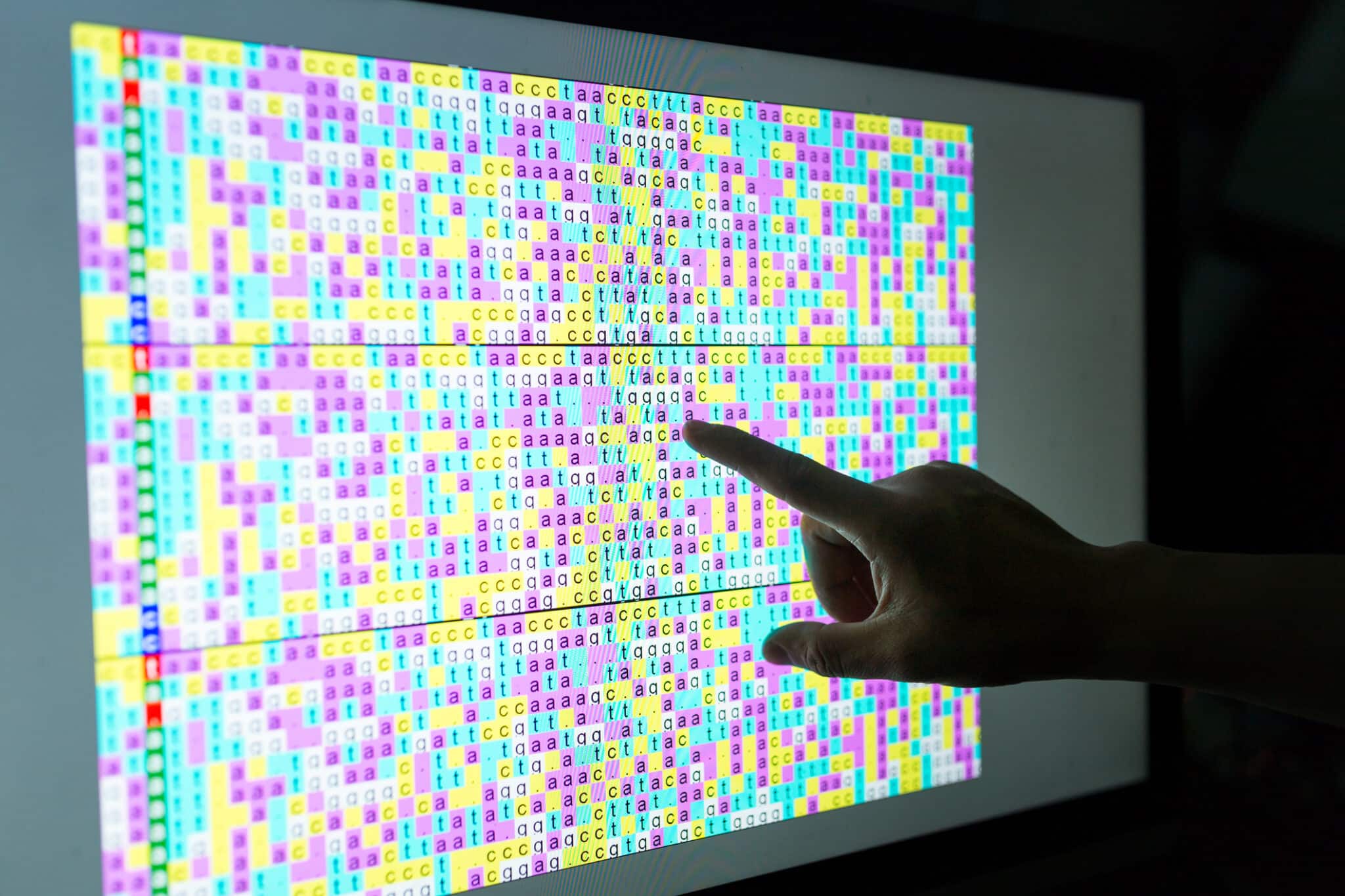

Discover MoreBiowissenschaften

Wo heikle Forschung, Entwicklung und Datenaustausch im Gange sind, ist die Sicherung Ihrer IoT-Geräte von höchster Priorität. Verwalten Sie Schwachstellen proaktiv und verringern Sie das Risiko eines Diebstahls oder Verlusts von wichtigen Forschungs- und Entwicklungsarbeiten.

Discover MoreHäufig gestellte Fragen

Selbst wohlmeinende Benutzer mit Zugriff auf Konfigurationen können Änderungen vornehmen, die die Cybersicherheit beeinträchtigen. Dies kann versehentlich geschehen, weil der Kontext fehlt, oder von Kriminellen beabsichtigt sein.

Die meisten Konfigurationsänderungen werden von autorisierten Benutzern vorgenommen, z. B. von Betriebspersonal oder Geräteherstellern. Einige dieser Änderungen können aus der Ferne vorgenommen werden, aber auch manuelle Änderungen, die physischen Zugang erfordern, sind möglich

Oft werden sie nicht erkannt. Die meisten Überwachungssoftwares sind für viele IoT-, OT- und IoMT-Geräte zu gefährlich, da diese sehr anfällig sind. Es wird ein speziell entwickelter Ansatz benötigt, der Konfigurationen speichert und aktuelle Konfigurationen mit ihnen abgleichen kann.

Während jedes Netzwerkgerät, jeder Server, jede VM und jeder Container anderen ziemlich ähnlich ist, ist jedes IoT-, OT- und IoMT-Gerät anders. Es hat unterschiedliche Metadaten, Konfigurationen und erwartete Verhaltensweisen. Es war schwierig, diese Unterschiede an einem einzigen Ort und über die Produkte verschiedener Anbieter hinweg zu erfassen, was eine gute Aufzeichnung erschwerte.

Jedes Mal, wenn sich eine Konfiguration in einem bekanntermaßen sicheren Zustand befindet, sollte ein neuer Snapshot erstellt werden. Dies kann häufig oder selten geschehen, je nach Hersteller-Updates, neu entdeckten Sicherheitslücken oder auch Änderungen der gesetzlichen Bestimmungen und Vorschriften.