Die einzige All-in-One-Plattform für die Sicherheitsbedürfnisse jedes Geräts

Vollständige Risikominderung für jede Gefahr

Risikominderung

Angriffe umleiten

Erhalten Sie eine einfache Anleitung zum Schutz von Geräten vor bösartigem Datenverkehr durch Segmentierung oder Mikrosegmentierung

Exploits blockieren

Verwendung klarer Empfehlungen zur Abschwächung von Angriffsvektoren außerhalb von Segmentierung und Patching

Patches beschleunigen

Bekommen Sie das Gerätemanagement mit IoT-Passwortverwaltung und Patching mit nur einem Mausklick in den Griff.

Verstehen Sie jedes angeschlossene Gerät, jede Schwachstelle und jeden Status

Bestandsaufnahme und Sichtbarkeit

Automatisierte, genaue Bestandsaufnahme

Erhalten Sie ein vollständiges Repository von IoT-, OT-, IoMT- und IT-Geräten und finden Sie "nicht verwaltete" Geräte

Anreicherung Ihrer Daten mit Gerätedetails

Alle Angaben zu Ihren Geräten an einem Ort gesammelt

Sichere, leistungsstarke Datenerfassung

Schutz der Geräte während der Datenerfassung durch Verwendung von passiven, protokollbasierten, API-basierten oder kombinierten Methoden, auch über Integrationen

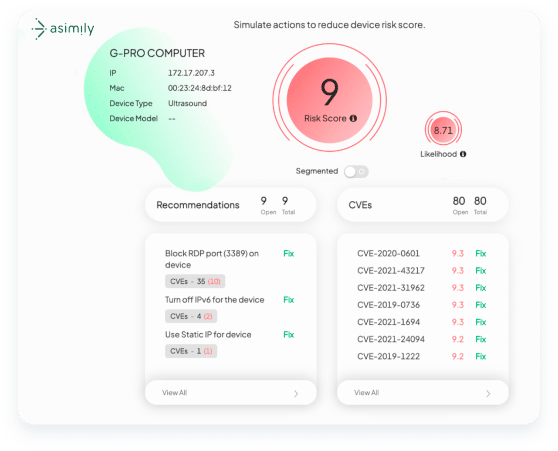

Ordnung ins Chaos der Verwundbarkeit bringen

Priorisierung von Schwachstellen

Priorisieren Sie die höchsten Risiken

Identifizierung der 2 % risikoreichsten Geräte in der Umgebung zur sofortigen Risikominderung

Risiken schneller erkennen

Verkürzung der Expositionszeiträume durch kontinuierliche Erkennung neuer Schwachstellen

Modellieren Sie den Risiko-ROI, bevor Sie mit der Arbeit beginnen

Sehen Sie den Risiko-ROI für jede beliebige Maßnahme, bevor Sie Ressourcen mit dem Risiko-Simulator bereitstellen.

Kürzere To-Do-Liste

Wenn Sie wissen, welche Schwachstellen für Sie weniger riskant sind, gewinnen Sie Zeit zurück, um sich auf riskantere Probleme zu konzentrieren.

Schneller und sicherer von der Bedrohung zur Lösung

Bedrohung und Reaktion

Anomalien erkennen

Verwenden Sie Regeln, um IoT-, OT-, IoMT- oder IT-Aktivitäten zu erkennen, die von den zulässigen Aktivitäten abweichen.

Überwachung des Geräteverhaltens

Erweitern Sie die Bedrohungserkennung mit einfachen Pull-Downs um Leitplanken für Ihre Geräte, die Warnungen oder Aktionen auslösen.

Vereinfachen Sie die Reaktion auf Vorfälle

Erfassen Sie Pakete für alles, was Sie in Ihrem Netzwerk untersuchen möchten, und reduzieren Sie so die Reaktionszeit und die Kosten für Vorfälle.

Governance, Risiko und Compliance

Governance, Risiko und Compliance

Proaktive Risikovermeidung

Risikoprävention vor dem Kauf mit Risikomodellierung und Anleitung zur Geräteabsicherung

Konfigurationskontrolle

Erstellen Sie Schnappschüsse von jedem Gerät, die zur Wiederherstellung verwendet werden können, auch bei Ransomware

Konfigurationsdrift erkennen

Erhalten Sie Warnungen aufgrund von Abweichungen in den Gerätekonfigurationen und blättern Sie durch ihre Zeitleisten, um die Ursachen zu erkennen.

Härtung von Geräten

Zugang zu Crowdsourcing-Daten über die sichersten bekannten Konfigurationen für einzelne Geräte

Schutz der einzigartigen Geräte Ihrer Branche

Gesundheitswesen

Asimily stellt die notwendigen Tools zur Verfügung, um IoT-Schwachstellen im Gesundheitswesen zu identifizieren und zu beheben und so den Schutz von Patientendaten zu gewährleisten, ohne die Bereitstellung wichtiger Pflegeleistungen zu unterbrechen.

Discover MoreHerstellung

In einer Branche, die in hohem Maße auf IoT-Geräte angewiesen ist, um Automatisierung, Effizienz und Konnektivität voranzutreiben, kann Asimly helfen. Indem sie die Sicherheit von IoT-Geräten gewährleisten, können Hersteller ihr geistiges Eigentum schützen, Produktionsunterbrechungen verhindern und das Vertrauen ihrer Kunden und Partner erhalten.

Discover MoreHöhere Bildung

Bildungseinrichtungen sind auf vernetzte Geräte angewiesen, um das Lernen, die Forschung und den Campusbetrieb zu erleichtern. Schützen Sie mit Asimily sensible Daten von Studenten und Lehrkräften, wahren Sie die betriebliche Integrität und fördern Sie eine sichere, produktive akademische Umgebung.

Discover MoreRegierung

Asimily stattet staatliche Stellen weltweit mit den notwendigen Tools aus, um ihre IoT-Geräte zu sichern, kritische Infrastrukturen zu schützen und den Datenschutz zu gewährleisten. Verteidigen Sie sich gegen Cyber-Bedrohungen und erhalten Sie das öffentliche Vertrauen, indem Sie Schwachstellen proaktiv entschärfen.

Discover MoreBiowissenschaften

Wo heikle Forschung, Entwicklung und Datenaustausch im Gange sind, ist die Sicherung Ihrer IoT-Geräte von höchster Priorität. Verwalten Sie Schwachstellen proaktiv und verringern Sie das Risiko eines Diebstahls oder Verlusts von wichtigen Forschungs- und Entwicklungsarbeiten.

Discover MoreSchwachstellen 10x schneller mit der Hälfte der Ressourcen beseitigen

Finden Sie heraus, wie unsere innovative Plattform zur Risikobeseitigung dazu beitragen kann, die Ressourcen Ihres Unternehmens zu schützen und die Sicherheit Ihrer Mitarbeiter und IT-Ressourcen zu gewährleisten.

Häufig gestellte Fragen

Eine IoMT-Sicherheitslösung ist eine Softwareplattform, die Cybersicherheitsfunktionen bietet, die sich auf IoMT - das Internet der medizinischen Dinge - konzentrieren, also auf vernetzte medizinische Geräte. Zu diesen Funktionen gehören in der Regel die sichere Erstellung eines Geräteinventars, die Verwaltung von Informationen über Sicherheitslücken, die Bereitstellung von Anleitungen zur Risikominderung und die Unterstützung bei der Reaktion auf Vorfälle.

Eine IoT-Sicherheitslösung ist eine Softwareplattform, die Cybersicherheitsfunktionen für das Internet der Dinge (IoT) bietet, also für vernetzte Geräte. Zu diesen Funktionen gehören in der Regel Anleitungen zur Risikominderung, die sichere Erstellung eines Geräteinventars, die Verwaltung von Informationen über Sicherheitslücken, die Bereitstellung von Patches und die Unterstützung bei der Reaktion auf Vorfälle.

Das Gesamtrisiko - durch Zwischenfälle und Schwachstellen - wird in der Regel auf zwei Arten gemindert: durch die Härtung der Angriffsfläche und durch die Verkürzung der Lebensdauer von Angriffen, die den Perimeter passieren. Eine Plattform zur Risikominderung, die beide Funktionen erfüllt, kann das Risiko von vernetzten IoT-, OT- und IoMT-Systemen erheblich reduzieren und gleichzeitig deren Betrieb ermöglichen.

Unternehmen haben Asimily mitgeteilt, dass sie vor allem von der Serviceorientierung, den umfassenden Softwarefunktionen und dem Engagement für eine schnelle Risikominderung mit allen Mitteln beeindruckt sind. Einzigartige Funktionen wie Paketerfassung, gezielte Angriffsprävention (unter Verwendung des MITRE ATT&CK Framework als Leitfaden, nicht nur als Klassifizierer), Konfigurationskontrolle und viele andere werden ebenfalls häufig genannt.